Artículo

Mitch Volkart

A medida que las prisiones se esfuerzan por proporcionar a los reclusos las herramientas necesarias para su efectiva reintegración en la sociedad, se enfrentan a una amenaza de seguridad cada vez más significativa: la constante proliferación de teléfonos móviles no autorizados entre los reclusos. Agravada por el complejo entorno penitenciario, la prevalencia del contrabando de teléfonos móviles afecta a la seguridad de las instalaciones y permite a los reclusos perpetuar actividades delictivas desde sus celdas. Un análisis reciente de 1.000 teléfonos móviles de contrabando recuperados de reclusos revela una realidad inquietante: Casi el 50% de estos dispositivos ilícitos se han utilizado para realizar actividades ilegales, que van desde el tráfico de drogas al fraude financiero o la distribución de pornografía infantil. Este descubrimiento evidencia la urgente necesidad de soluciones eficaces para combatir la persistente afluencia de teléfonos móviles de contrabando y preservar la inviolabilidad de los centros penitenciarios.

Para hacer frente al incremento de los dispositivos de contrabando, los centros penitenciarios recurren cada vez más a una estrategia penitenciaria basada en la inteligencia (ILC, por su sigla en inglés) y llevan a cabo un proceso de detección, extracción y análisis en tres fases.

Paso 1: Crear una red segura y fiable

Paso 2: Extracción

A medida que los teléfonos móviles de contrabando se vuelven más avanzados en sus características de seguridad, resulta imperativo que el personal colabore con sus compañeros compartiendo información y técnicas sobre análisis forense de datos. No se puede subestimar la importancia de compartir información y conocimientos, ya que es la espina dorsal de las estrategias exitosas basadas en la inteligencia que abordan esta preocupación crítica en la seguridad de los centros penitenciarios.

Paso 3: Análisis

Resumen

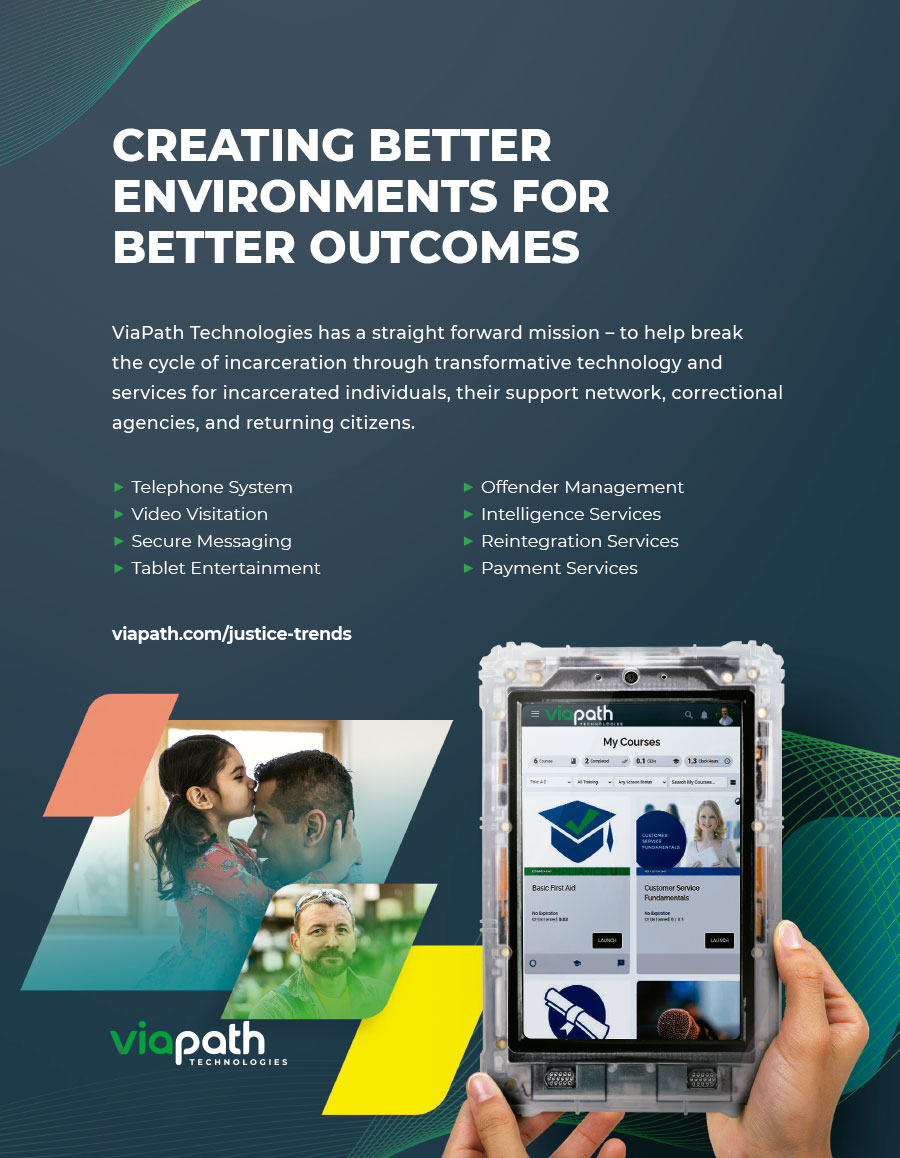

Mitch Volkart es un veterano de 23 años en las fuerzas del orden y actual Vicepresidente de Soluciones de Inteligencia de ViaPath Technologies. Posee una Maestría en Justicia Criminal y es responsable de la dirección estratégica de las soluciones forenses y de seguridad de ViaPath, y de los servicios relacionados con inteligencia de ViaPath compuestos por mas de 175 analistas a nivel nacional.